Sie erfahren hier mehr zum Monitoring, der Skalierbarkeit und der Platzierung von Sensoren bei Intrusion Detection Systemen.

Monitoring – Überwachung und Steuerung von Host- und Netzwerksensoren

Zum Monitoring bzw. der Überwachung und Steuerung von Host- und Netzwerksensoren wird eine Konsole eingesetzt. Die Konsole bietet auch den Zugriff auf Datenbanken und Systemdateien, zur Sammlung und Auswertung des aufgezeichneten Netzwerkverkehrs, Log-Dateien etc.. Der Grundgedanke liegt auf der Hand, zentrale Verwaltung aller ID – Komponenten im Unternehmensnetzwerk. Meistens ist auch in den Konsolen ein Editor enthalten um Signaturen und Filter zu verändern bzw. neue zu entwickeln.

Die Skalierbarkeit der Sensoren im Netzwerk

Der Aufbau von ID-Systemen im Netzwerk kann unterschiedlich vorgenommen werden. Besonders die Platzierung der Sensoren und die Besonderheiten bei der Verteilung stehen in diesem Abschnitt im Vordergrund. Es werden Szenarien vorgestellt und erläutert, die Sensoren sowohl außerhalb als auch innerhalb der Firewall besitzen. In Kapitel – Testkriterien und Bewertung wird auch die Skalierbarkeit der Datenhaltung und Konsolen berücksichtigt. Dies sollte hier jedoch nicht im Vordergrund stehen.

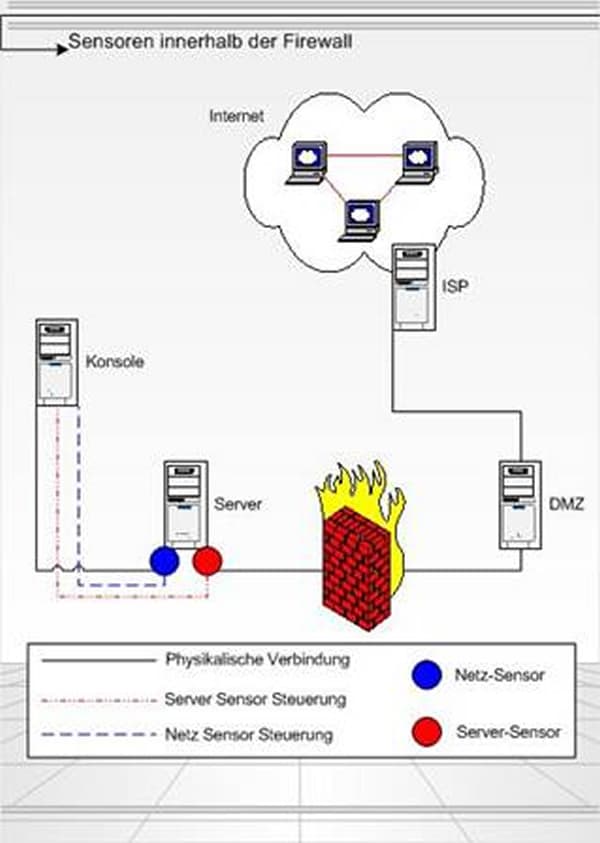

Monitoring und Platzierung der Sensoren außerhalb der Firewall

Sensoren können außerhalb des Firewall installiert werden. In diesem Falle in der Demilitarisierten Zone (DMZ). Folgende Gründe sprechen für eine Platzierung des Sensors außerhalb des Firewall:

- Alle Angriffe vom Internet können gesehen werden, sofern sie durch Signaturen bekannt sind.

- Die Angriffsvorbereitung potentieller Angreifer können früher erkannt werden. Gegenmaßnahmen können somit vor dem eigentlichen Angriff durchgeführt werden.

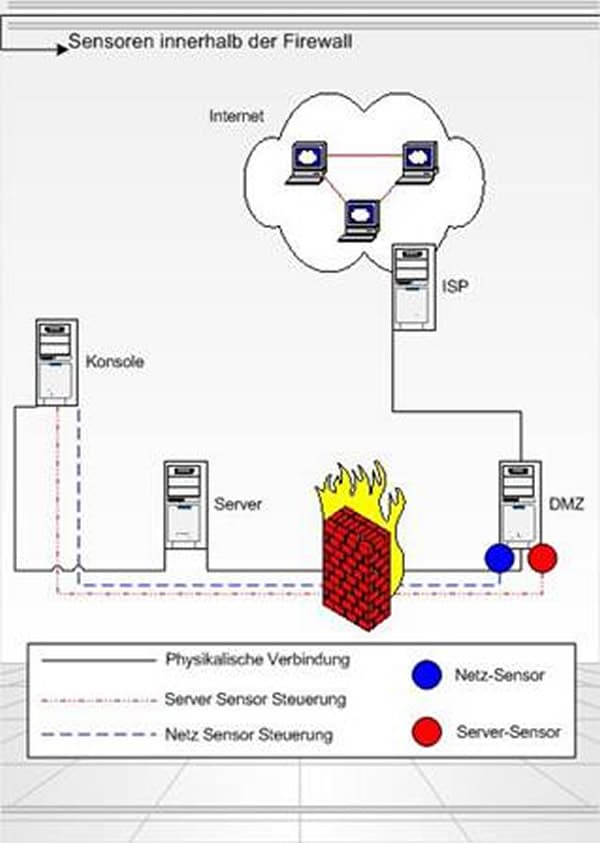

Monitoring und Platzierung der Sensoren innerhalb der Firewall

Sollten man sich entscheiden die Sensoren innerhalb des Firewall zu platzieren, erreicht man damit folgendes:

- Der Sensor ist für Angreifer nicht so leicht sichtbar und die Angreifer müssen erst das Firewall überwinden, um den Sensor außer Gefecht zu setzen.

- Innenangriffe können erkannt werden.

- Der Sensor generiert weniger falsche Positive, da er nicht soviel Netzwerkverkehr scannen muss.

- Die Konfiguration des Firewall kann getestet werden. Schlägt der Sensor Alarm, obwohl das Firewall diesen Angriff hätte blockieren sollen, ist das Firewall falsch konfiguriert.

Platzierung der Sensoren innerhalb und außerhalb der Firewall

Normalerweise werden die Sensoren an beiden Punkten installiert werden. Also innerhalb des Firewall und außerhalb des Firewall, um die Vorteile beider Szenarien zu nutzen. Dadurch entsteht natürlich ein höherer Administrationsaufwand, welcher kompensiert werden muss. Außerdem ist zu berücksichtigen, dass die Management-Konsole nur einen bestimmten Anteil an Sensoren verwalten kann. Wie viele Sensoren eine Konsole verwalten kann, hängt ab von dem jeweiligen ID-System und von der Leistungsfähigkeit der Konsolen-Rechner. Durch das Einführen mehrerer Management-Konsolen können weitere Sensoren verwaltet werden, aber dies erhöht den administrativen Aufwand nochmals. Auf eine gesonderte Grafik werde ich an dieser Stelle verzichten. Der Leser muss nur die beiden Szenarien übereinander schieben und erhält so das dritte Szenario.

Platzierung der Sensoren in anderen Unternehmensbereichen

Auch andere Unternehmensbereiche können interessante Plätze für das Monitoring bieten. So zum Beispiel Partnernetzwerke oder Bereiche mit hoher Priorität: Buchhaltung, Forschungsabteilung oder das Personalwesen. Zusätzlich können auch Netzwerke mit einer großen Anzahl mobiler Mitarbeiter oder auf dem Honeypot interessant sein.