In diesem Abschnitt werden die Techniken der State Transition Analysis, als auch deren Vorteile und Nachteile angesprochen.

Was ist die State Transition Analysis Technik?

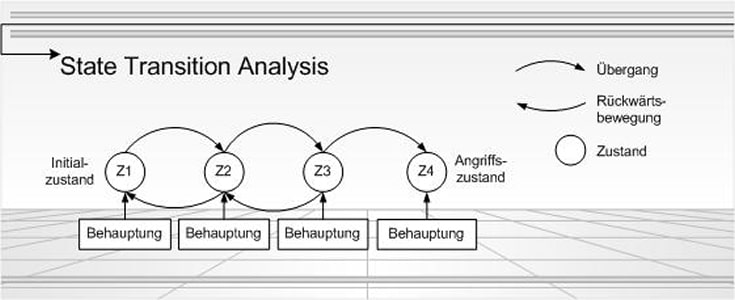

Bei der Technik State Transition Analysis, werden State Transition Diagramme entworfen. Diese Diagramme stellen Penetrationsszenarien dar. Die einzelnen Komponenten der Diagramme sind Behauptungen, Zustände und Zustandsübergänge. Die folgende Abbildung stellt die State Transition Analysis mit Behauptungen, Zuständen, Zustandsübergängen und der Rückwärtsbewegung bei nicht Erreichung des Endzustandes dar. In jedem Szenario gibt es einen Initialzustand und ein Zustand, der einen Angriff kennzeichnet. Das Szenario selbst kann über mehrere unterschiedliche Zustandsbehauptungen verfügen. Zur Beschreibung der Systemzustände werden die Systemattribute und Benutzeraktivitäten hinzugezogen.

Sollte eine Benutzeraktivität auftreten, so findet ein Statusübergang statt. Da die Angriffe alle unterschiedlich verlaufen können, muss für jedes Szenario ein bestimmtes Diagramm entworfen werden. Wenn ein Benutzer nun eine Aktivität auslöst, wird die aktuelle Aktivität gegen alle State Transition Diagramme geprüft, die den gleichen Initialzustand wie die Aktivität besitzen. Sollte das State Transition Diagramm bis zum Ende durchlaufen worden sein, ist ein Angriff erkannt worden und der Systemanalyst wird durch eine Alarmmeldung benachrichtigt. Bei nicht erreichen des Endzustandes, kann auf denjenigen Zustand zurückgegriffen werden, der momentan am aktuellsten ist.

Vorteile dieser Technik

- Hohe Abstraktionsebene zur Darstellung von Penetrationsszenarien.

- Für einen Angriff gibt es unterschiedliche Szenarien, somit kann der

Detektor ähnliche Angriffe in einer allgemeinen Form erkennen. - Das System kann koordinierte und langsame Angriffe erkennen.

Nachteile dieser Technik

- Für komplizierte Penetrationsszenarien ist die State Transition ungeeignet.

- Die Behauptungen und Signaturen müssen per Hand codiert werden.

- Das Prototypen-System ist langsam im Vergleich mit anderen State Transition Ansätzen.

- Das System kann nicht viele allgemeine Angriffe erkennen und muss deswegen mit anderen Detektoren kombiniert werden.